IPFire este un distro pe Linux dedicat pentru firewall-uri sau alte aplicații de rețea. Nu aveți nevoie de niciun hardware special pentru a rula un firewall; un computer vechi sau un Raspberry Pi este suficient (puteți găsi ISO-uri pe pagina de descărcări IPFire). Dar rețineți că sunt necesare cel puțin două plăci de rețea. Astfel că, mai puteți rula IPFire și într-o mașină virtuală (la care puteți să adăugați cât de multe adaptoare Ethernet virtuale doriți). Pe rețelele normale sau rețelele mici, acest lucru va funcționa foarte bine, deși dacă mașina gazdă va fi compromisă, atunci firewall-ul virtual poate pierde unele puncte de securitate în acest fel.

Dacă doriți să utilizați o mașină virtuală pentru IPFire, puteți utiliza ISO-ul pe 32 de biți din directorul IPFire de pe disc. Pentru o instalare mică, este puțin probabil ca virtualizarea să facă vreo diferență — cerințele de memorie sunt reduse, dar nu încercați pentru o configurare mai mare și mai complexă. Criptarea/decriptarea traficului VPN necesită un pic de putere a procesorului, așa că, dacă intenționați să permiteți acces la o mulțime de date înfometate la VPN, fiți conștienți de acest lucru. De altfel, veți găsi instrucțiuni despre modul de configurare a instanțelor cloud și Hetzner cloud de pe site-ul IPFire.

Puteți direcționa întreaga rețea de acasă prin IPFire (setând-o ca gateway implicit pe routerul de acasă și schimbând setările) sau, dacă altora nu le place ideea de a trimite tot traficul lor prin firewall-ul hardware, puteți doar să rutați sistemele selectate prin IPFire.

Cum instalăm IPFire?

Instalarea (fie ea reală sau virtuală) este simplă, dar rețineți că întreaga partiție țintă va fi ștearsă; installerul nu oferă niciun mijloc de a boota dual dintr-o singură partiție. După instalarea sistemului, îndepărtați suportul de instalare (cu excepția cazului în care este un Raspberry Pi, caz în care ați pornit sistemul de operare pe un card microSD) și reporniți pentru a efectua configurarea inițială a sistemului. Totul este destul de standard — localizare, utilizatori și ce mai vreți voi — partea importantă este configurarea finală a rețelei.

După cum am menționat, aveți nevoie de cel puțin două adaptoare de rețea. Nu se poate altfel. Dacă rulați o mașină virtuală, puteți adăuga și pe al doilea cu câteva clicuri și reporniți pentru a continua instalarea. Dacă utilizați un Raspberry Pi sau un alt dispozitiv cu rețea atât cu fir cât și fără fir, va funcționa bine (cu condiția să configurați un punct de acces cu hostapd).

Configurarea rețelelor roșii și verzi pe IPFire

Pentru o configurare cu două adaptoare, trebuie să atribuim un dispozitiv rețea Verde și celălalt dispozitiv rețea Roșie. Puteți utiliza până la patru adaptoare cu IPFire, iar lucrurile devin și mai colorate dacă faceți acest lucru. Folosiți prima opțiune dacă doriți să configurați mai multe adaptoare și folosiți a doua opțiune pentru a atribui culori hardware-ului de rețea.

De obicei rețeaua verde va fi rețeaua dvs. privată, iar rețeaua roșie se referă la cea conectată la Internet, rețeaua publică. În practică (dacă nu utilizați IPFire pe o mașină care se conectează direct la ISP) acestea se vor conecta în cele din urmă prin routerul de acasă, dar interfața de rețea verde se va conecta (fie prin cablu încrucișat, wireless sau alt switch router) la sistemele pe care doriți să le protejeze IPFire. Ideea este că traficul poate circula de la Verde la Roșu, dar nu în cealaltă direcție.

Configurarea adreselor IP pentru IPFire

Adresele IP trebuie să fie configurate pentru dispozitivele de rețea sub controlul IPFire. În configurația descrisă mai sus, unde avem o rețea sigură „sub” LAN-ului de origine, interfața roșie ar trebui să se conformeze restului LAN-ului cu o adresă IP probabilă de forma 192.168.0.x. Interfața verde poate fi din punct de vedere tehnic orice doriți, dar este bine să folosiți o altă adresă IP desemnată privată, cum ar fi 10.0.0.1 (sau 192.168.1.1, dacă doriți).

Interfața Roșie (în această configurare) poate fi setată pentru a primi o adresă IP prin DHCP, cel mai ușor, dar probabil că veți dori să configurați mai târziu un IP static sau veți urmări instanța IPFire după o repornire. IP-ul static vă va solicita să setați gateway-ul similar cu cel al routerului de acasă. Dacă executați IPFire virtual, atunci DHCP-ul va folosi rețeaua NAT a hipervizorului dvs. care ar trebui să funcționeze bine.

Cu excepția cazului în care doriți ca toți cei care utilizează rețeaua dvs. privată să utilizeze IP static, interfața verde va avea nevoie de un server DHCP. Activați acest lucru și utilizați următoarele setări (sau ceva asemănător acestora):

Start address: 10.0.0.2 End address: 10.0.0.11 Primary DNS: 10.0.0.1????

Dacă utilizați libvirt sau Virtualbox, acest lucru nu va funcționa din moment ce dispozitivul NAT virtual are propriul său server DHCP, care va sta ca obstacol. Așadar, va trebui să setați adrese IP statice pentru VM-urile pe care doriți să le protejeze IPFire, în cazul de față. Pentru distro-urile desktop, acest lucru este cel mai ușor obținut prin setarea unei configurații IP statice în Network Manager. Pentru o unitate fizică, vă puteți conecta la gazda IPFire a interfeței verzi fie prin conexiune directă prin cablu (plăcile mai vechi de 100mbit necesită un cablu crossover, iar cele gigabit nu) sau printr-un switch.

Testare, configurare DNS pe IPFire

Acesta ar trebui să fie tot ce trebuie pentru a finaliza configurarea inițială a instanței IPFire. Ar trebui să vă puteți conecta la IPFire parcurgând https://10.0.0.1:444. Primul lucru pe care îl veți vedea este un avertisment urât de securitate, deoarece IPFire folosește un certificat autosemnat. Puteți ignora acest lucru în siguranță. Următorul lucru pe care îl veți vedea este o casetă de conectare, în care ar trebui să vă identificați ca administrator folosind parola pe care ați configurat-o mai devreme. Apoi, vi se va prezenta interfața web intuitivă IPFire.

În mod implicit, IPFire transmite solicitări DNS către serverul DNS de pe Interfața Roșie, care este probabil ISP-ul dvs., prin intermediul routerului de acasă. Poate doriți să utilizați un serviciu public pentru aceasta, cum ar fi 1.1.1.1 de CloudFlare sau 8.8.8.8 de Google. Acest lucru îl puteți face, îndreptându-vă către Network>Domain Name System. Debifați caseta Use ISP-assigned DNS și faceți clic pe butonul Add din partea de sus. Doar o adresă IP este necesară.

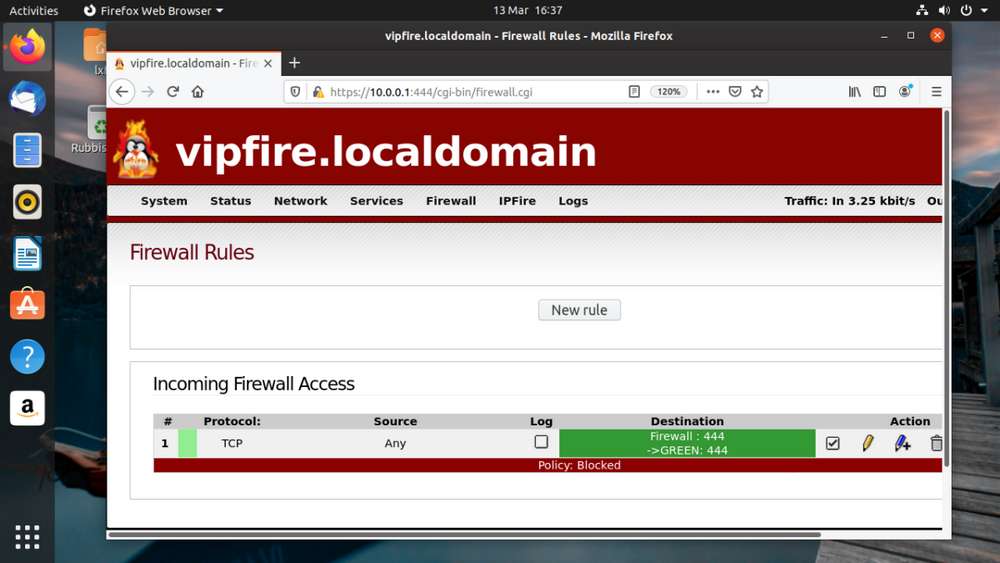

Crearea regulilor pentru IPFire

Vom seta o regulă simplă pentru a permite rețelei roșii să acceseze interfața web din gazdă. Accesați Firewall>Firewall Rules și faceți clic pe butonul New rule. În secțiunea Source, selectați opțiunea Standard networks și alegeți RED. Bifează caseta Use NAT de mai jos și alegeți NAT de destinație.

În secțiunea Destination, selectați opțiunea Firewall și alege GREEN – 10.0.0.1. În secțiunea Protocol, alegeți TCPm, selectați Any în rețelele standard, în meniul derulant și în secțiunea Source introduceți 444 în caseta Port extern. În caseta Additional settings, puteți alege să înregistrați, să limitați sau să limitați rata acestor conexiuni, dar ne vom concentra pe acest lucru, așa că trebuie doar să faceți clic pe Add. Faceți clic pe actualizare și apoi ar trebui să vă puteți conecta la interfața web IPFire de oriunde pe LAN-ul dvs.

Add-on-urile IPFire

IPFire dispune de tot ce aveți nevoie și multe altele pentru a rula o soluție avansată de firewall. Dar funcționalitatea sa poate fi extinsă mult peste ceea ce este din cutie. În primul rând, este propriul distro cu propriul manager de pachete (Pakfire), care poate fi folosit direct sau din spate pentru a instala funcționalitate suplimentară.

Dacă doriți un VPN, îl puteți configura prin OpenVPN cu doar câteva clicuri. Două configurații sunt oferite – sunetul corespunzător apocaliptic Roadwarrior și mai descriptivul Net-to-Net. Primul ar fi putut fi numit și client-to-net și este doar ceea ce este necesar pentru dvs., un Roadwarrior aflat în afara conectivității de rețea sigure, pentru a cripta comunicările înapoi la serverul dvs. de încredere.

Puteți configura cu ușurință Tor, adesea adus în discuție în aceeași frază cu VPN-urile, pe IPFire. Puteți configura instanța dvs. pentru a accesa nodurile .onion și a vă ruta doar traficul (sau doar anumite părți ale acestuia) prin Tor. Sau, dacă aveți lățimea de bandă de rezervă, puteți configura un releu și beneficiați de întreaga comunitate Tor. Mai convențional, puteți adăuga, de asemenea, o rețea wireless (de obicei desemnată interfața BLUE) la instanța dvs. Am menționat că este posibil să faceți acest lucru pe un Raspberry Pi (care are doar două interfețe de rețea), dar făcând-o ca a treia interfață vă salvează de a trebui să vă configurați singur Hostapd.

Leave a Review