Cercetătorul de securitate cibernetică Mordechai Guri, de la Universitatea Ben Gurion din Israel din Negev, a demonstrat recent un nou tip de malware care ar putea fi folosit pentru a fura ascuns date foarte sensibile de la sisteme air-gapped, folosind o nouă șmecherie acustică din sursele de alimentare ale computerelor moderne.

Numită „POWER-SUPPLaY”, cea mai recentă cercetare se bazează pe o serie de tehnici care utilizează canale electromagnetice, acustice, termice, optice și chiar cabluri de alimentare pentru a exfiltra datele de pe computerele care nu sunt în rețea.

„Malware-ul nostru dezvoltat poate exploata sursa de alimentare a computerului (PSU) pentru a reda sunete și să o folosească ca difuzor secundar out-of-band, cu capacități limitate”, a subliniat dr. Guri într-o lucrare publicată recent.

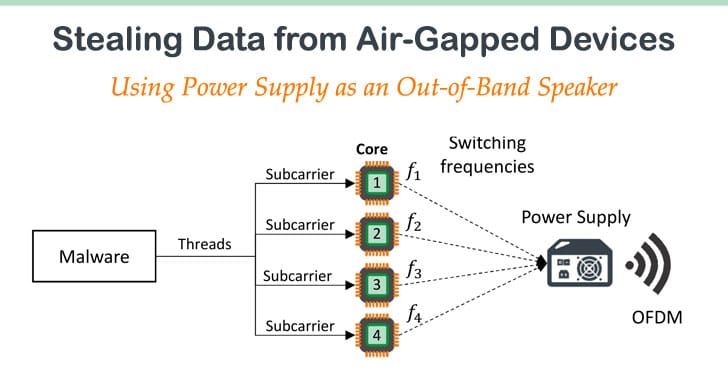

„Codul malițios manipulează frecvența de comutare internă a sursei de alimentare și, prin urmare, controlează formele de undă sonore generate de condensatoarele și transformatoarele sale.”

„Astfel, arătăm că tehnica noastră funcționează cu diferite tipuri de sisteme: PC-uri și servere, precum și sisteme încorporate și dispozitive IoT care nu au hardware audio. Datele binare pot fi modulate și transmise prin semnale acustice.”

Utilizarea sursei de alimentare ca difuzor out-of-band

Sistemele air-gapped sunt considerate o necesitate în mediile în care datele sensibile sunt implicate într-o încercare de a reduce riscul de scurgere a lor. Dispozitivele au de obicei hardware-ul audio dezactivat, astfel încât împiedicarea adversarilor să folosească difuzoarele și microfoanele încorporate pentru a fura informații cu ajutorul unor unde sonice și ultrasonice.

De asemenea, este necesar ca atât aparatele de transmisie cât și cele receptoare să fie localizate într-o apropiere fizică strânsă una de cealaltă și să fie infectate cu programele malware adecvate pentru a stabili legătura de comunicare, cum ar fi prin campanii de inginerie socială care exploatează vulnerabilitățile dispozitivului țintă.

POWER-SUPPLaY funcționează în același mod în care malware-ul care rulează pe un computer poate profita de PSU-ul său și îl poate folosi ca difuzor out-of-band, evitând astfel nevoia de hardware audio specializat.

„Această tehnică permite redarea fluxurilor audio de la un computer chiar și atunci când hardware-ul audio este dezactivat, iar difuzoarele nu sunt prezente”, a spus cercetătorul. „Datele binare pot fi modulate și transmise prin semnale acustice. Semnalele acustice pot fi apoi interceptate de un receptor din apropiere (de exemplu, un smartphone), care demodulează și decodifică datele și le trimite atacatorului prin Internet.”

Altfel spus, malware-ul air-gap reglementează volumul de lucru al procesoarelor moderne pentru a controla consumul său de energie și frecvența de comutare a alimentatorului pentru a emite un semnal acustic în intervalul 0-24kHz și a modula datele binare peste el.

Air-Gap Bypass și Cross-Device Tracking

Apoi, malware-ul din computerul compromis nu adună numai date sensibile (fișiere, adrese URL, apăsări de taste, chei de criptare etc.), ci transmite date în format WAV folosind undele sonore acustice emise de la sursa de alimentare a computerului, care este decodate de către receptor – în acest caz, o aplicație care rulează pe un smartphone Android.

Potrivit cercetătorului, un atacator poate exfiltra date din sistemele audio-gapped în telefonul din apropiere situat la 2,5 metri distanță, cu o rată maximă de 50 biți/sec.

Una dintre consecințele care afectează confidențialitatea acestui atac este urmărirea dintre dispozitive (cross-device tracking), deoarece această tehnică permite malware-ului să capteze istoricul de navigare a sistemului compromis și să transmită informațiile către receptor.

Ca o contramăsură, cercetătorul sugerează sisteme sensibile la zonare aflate în zone restrânse în care telefoanele mobile și alte echipamente electronice sunt interzise. Dispunerea de un sistem de detectare a intruziunilor pentru a monitoriza comportamentul suspect al procesorului și configurarea detectoarelor și blocajelor de semnal bazate pe hardware ar putea ajuta, de asemenea, să se apere împotriva canalului ascuns respectiv.

Având în vedere că instalațiile nucleare din Iran și India vizează încălcările de securitate, noua cercetare este un alt nou memento că atacurile complexe ale lanțului de aprovizionare pot fi îndreptate împotriva sistemelor izolate.

„Codul POWER-SUPPLaY poate funcționa dintr-un proces obișnuit în modul utilizator și nu are nevoie de acces hardware sau privilegii root”, a concluzionat cercetătorul. „Această metodă propusă nu invocă sesiuni speciale de sistem sau nu accesează resurse hardware și, prin urmare, este extrem de evazivă.”

Leave a Review